| Acceuil >> TP Informatique >> TP réseaux >> Configuration avancée d'un routeur >> configuration de routage IGRP et ACLS |

Objectif :

Effectuer la configuration du routage IGRP.Effectuer la configuration des ACLS.

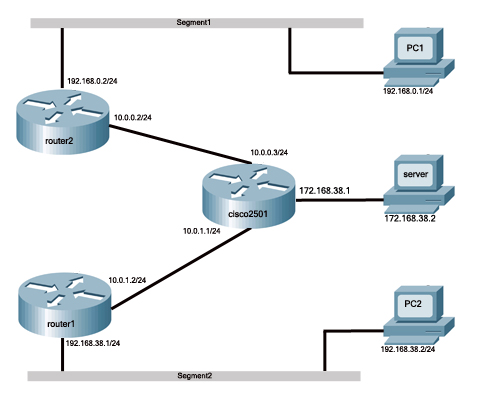

1)Matériel utilisé :

- Routeur Cisco 2501 :

- -Serial =2

- -Ethernet : 1

- 2 routeurs Cisco serie 800 :

- -Serial=1

- -Ethernet=1

- 3PC :

- -Serveur

- -Pc1

- -Pc2

- router1 :

- Eth0 :192.168.0.2/24

- Serial0 :10.0.0.2/24

- router2 :

- Eth0 :192.168.38.1/24

- Serial : 10.0.1.2/24

- Cisco2501 :

- Eth0 :172.168.38.1/24

- Serial0 :10.0.0.3/24

- Serial 1:10.0.1.1

- Serveur:

- Ip: 172.168.38.2/24

- Passerelle: 172.168.38.1/24

- PC1 :

- Ip : 192.168.0.1/24

- Passerelle : 192.168.0.2/24

- PC2 :

- Ip : 192.168.38.2/24

- Passerelle : 192.168.38.2

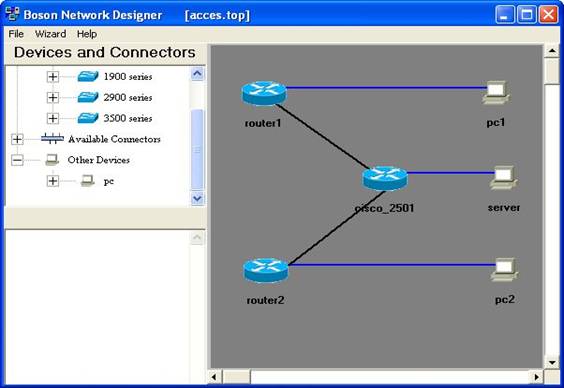

2) Réalisation du schéma du réseau :

Schéma du réseau a configurée

3) Configuration :

Router1

Press return to get started

router>enable

router#configure terminal

router(config)#hostname Router1

Router1(config)# interface Ethernet 0

Router1(config-if)#ip address 192.168.0.2 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#interface Serial 0

Router1(config-if)#ip address 10.0.0.2 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#router igrp 110

Router1(config-router)#network 192.168.0.0

Router1(config-router)#network 10.0.0.0

router>enable

router#configure terminal

router(config)#hostname Router1

Router1(config)# interface Ethernet 0

Router1(config-if)#ip address 192.168.0.2 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#interface Serial 0

Router1(config-if)#ip address 10.0.0.2 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#router igrp 110

Router1(config-router)#network 192.168.0.0

Router1(config-router)#network 10.0.0.0

Router2

Press return to get started

router>enable

router#configure terminal

router#hostname Router2

Router2(config)# interface Ethernet 0

Router2(config-if)#ip address 192.168.38.1 255.255.255.0

Router2(config-if)#no shutdown

Router2(config-if)#interface Serial 0

Router2(config-if)#ip address 10.0.1.2 255.255.255.0

Router2(config-if)#no shutdown

Router2(config-if)#router igrp 110

Router2(config-router)#network 192.168.38.0

router2(config-router)#network 10.0.1.0

router>enable

router#configure terminal

router#hostname Router2

Router2(config)# interface Ethernet 0

Router2(config-if)#ip address 192.168.38.1 255.255.255.0

Router2(config-if)#no shutdown

Router2(config-if)#interface Serial 0

Router2(config-if)#ip address 10.0.1.2 255.255.255.0

Router2(config-if)#no shutdown

Router2(config-if)#router igrp 110

Router2(config-router)#network 192.168.38.0

router2(config-router)#network 10.0.1.0

Cisco_2501

Press return to get started

router>enable

router#configure terminal

router#hostname cisco_2501

cisco_2501(config)# interface Ethernet 0

cisco_2501(config-if)#ip address 172.168.38.1 255.255.255.0

cisco_2501(config-if)#no shutdown

cisco_2501(config-if)#interface Serial 0

cisco_2501(config-if)#ip address 10.0.0.3 255.255.255.0

cisco_2501(config-if)#clock rate 56000

cisco_2501(config-if)#no shutdown

cisco_2501(config-if)#interface Serial 1

cisco_2501(config-if)#ip address 10.0.1.1 255.255.255.0

cisco_2501(config-if)#clock rate 56000

cisco_2501(config-if)#no shutdown

cisco_2501(config-if)#router igrp 110

cisco_2501(config-router)#network 172.168.38.0

cisco_2501(config-router)#network 10.0.0.0

cisco_2501(config-router)#network 10.0.1.0

router>enable

router#configure terminal

router#hostname cisco_2501

cisco_2501(config)# interface Ethernet 0

cisco_2501(config-if)#ip address 172.168.38.1 255.255.255.0

cisco_2501(config-if)#no shutdown

cisco_2501(config-if)#interface Serial 0

cisco_2501(config-if)#ip address 10.0.0.3 255.255.255.0

cisco_2501(config-if)#clock rate 56000

cisco_2501(config-if)#no shutdown

cisco_2501(config-if)#interface Serial 1

cisco_2501(config-if)#ip address 10.0.1.1 255.255.255.0

cisco_2501(config-if)#clock rate 56000

cisco_2501(config-if)#no shutdown

cisco_2501(config-if)#router igrp 110

cisco_2501(config-router)#network 172.168.38.0

cisco_2501(config-router)#network 10.0.0.0

cisco_2501(config-router)#network 10.0.1.0

Affichage des routes découvertes par le protocole IGRP :

cisco_2501#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, * - candidate default

U - per-user static route

Gateway of last resort is not set

C 172.168.38.0/24 is directly connected, Ethernet0

C 10.0.0.0/24 is directly connected, Serial0

C 10.0.1.0/24 is directly connected, Serial1

I 192.168.38.0/24 [100/273] via 10.0.1.0, 00:02:29, Serial0

I 192.168.0.0/24 [100/651] via 10.0.0.2, 00:06:24, Serial1

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, * - candidate default

U - per-user static route

Gateway of last resort is not set

C 172.168.38.0/24 is directly connected, Ethernet0

C 10.0.0.0/24 is directly connected, Serial0

C 10.0.1.0/24 is directly connected, Serial1

I 192.168.38.0/24 [100/273] via 10.0.1.0, 00:02:29, Serial0

I 192.168.0.0/24 [100/651] via 10.0.0.2, 00:06:24, Serial1

PC1

C:#ipconfig /ip 192.168.38.2 255.255.255.0

C:#ipconfig /dg 192.168.38.1

C:#ipconfig

...

Boson BOSS 5.0 IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : boson.com

IP Address. . . . . . . . . . . . : 192.168.38.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.38.1

C:#ipconfig /dg 192.168.38.1

C:#ipconfig

...

Boson BOSS 5.0 IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : boson.com

IP Address. . . . . . . . . . . . : 192.168.38.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.38.1

PC2

C:#ipconfig /ip 192.168.0.1 255.255.255.0

C:#ipconfig /dg 192.168.0.2

C:#ipconfig

...

Boson BOSS 5.0 IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : boson.com

IP Address. . . . . . . . . . . . : 192.168.0.1

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.0.2

C:#ipconfig /dg 192.168.0.2

C:#ipconfig

...

Boson BOSS 5.0 IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : boson.com

IP Address. . . . . . . . . . . . : 192.168.0.1

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.0.2

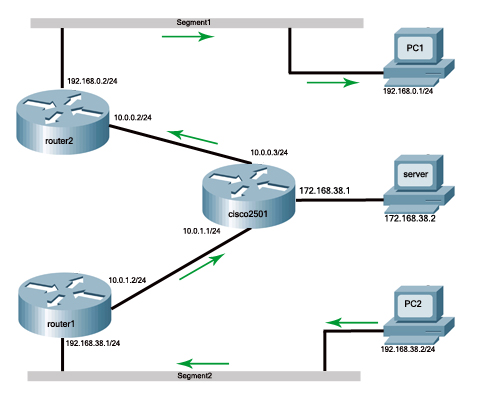

Vérification de connectivite de pc2 vers pc1 :

C:#ping 192.168.0.1

Pinging 192.168.0.1 with 32 bytes of data:

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Ping statistics for 192.168.0.1: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 50ms, Maximum = 60ms, Average = 55ms

Pinging 192.168.0.1 with 32 bytes of data:

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Reply from 192.168.0.1: bytes=32 time=60ms TTL=241

Ping statistics for 192.168.0.1: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 50ms, Maximum = 60ms, Average = 55ms

Server

C:#ipconfig /ip 172.168.38.2 255.255.255.0

C:#ipconfig /dg 172.168.38.1

C:#ipconfig

...

Boson BOSS 5.0 IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : boson.com

IP Address. . . . . . . . . . . . : 172.168.38.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 172.168.38.1

C:#ipconfig /dg 172.168.38.1

C:#ipconfig

...

Boson BOSS 5.0 IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : boson.com

IP Address. . . . . . . . . . . . : 172.168.38.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 172.168.38.1

Configuration des listes d'accès :

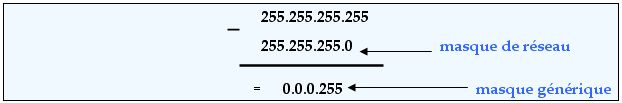

Pour calculer le masque générique on se sert de la règle suivante :

Exemple : Si on a le réseau=192.168.38.0 ayant le masque 255.255.255.0

Liste des accès standard :

Exemple :

Cisco_2501

Cisco_2501>enable

Cisco_2501#configure terminal

Cisco_2501(config)#access-list 1 deny 192.168.38.0 0.0.0.255

Cisco_2501(config)#access-list 1 permit any

Cisco_2501#configure terminal

Cisco_2501(config)#access-list 1 deny 192.168.38.0 0.0.0.255

Cisco_2501(config)#access-list 1 permit any

Le numéro de l'ACL est 1 : il s'agit donc d'une ACL ip standard L'adresse d'origine est 192.168.38 et le masque est 0.0.0.255 On note que les trois premiers octets du masque ne sont constitués que de 0 et que le dernier octet n'est constitué que de 1. On vérifie donc exactement les trois premiers octets de l'adresse d'origine, mais on ne s'occupe pas du dernier octet. On a donc bien interdit (deny) tous les postes du réseau 192.168.0.0 La deuxième ligne indique d'autoriser (permit) tout le reste (any), car toujours une commande implicite « deny any » à la fin des ACLs La deuxième étape est d'affecter cette ACL à une interface du routeur.

Cisco_2501>enable

Cisco_2501#configure terminal

Cisco_2501(config)#interface ethernet 0

Cisco_2501(config-if)#ip access-group 1 out

Cisco_2501#configure terminal

Cisco_2501(config)#interface ethernet 0

Cisco_2501(config-if)#ip access-group 1 out

Liste des accès étendus :

Router_2

Pour cet exemple, on veut refuser au 192.168.0.1 d'accéder au serveur 172.168.38.2.

Router_2>enable

Router_2#configure terminal

Router_2#(config)# access-list 100 deny udp host 192.168.0.1 host 172.168.38.2 eq ftp

Router_2#(config)#access-list 100 permit ip any any

Router_2#configure terminal

Router_2#(config)# access-list 100 deny udp host 192.168.0.1 host 172.168.38.2 eq ftp

Router_2#(config)#access-list 100 permit ip any any

- On remarque que le mot host a été tapé avant les adresses IP. Ce mot permet d'éviter de devoir taper le masque générique 0.0.0.0 après l'adresse IP. Host signifie donc qu'il faut vérifier tous les bits de l'adresse IP.

- eq ftp : indique qu'il faut interdire le trafic tftp uniquement.

-Le protocole indiqué est UDP ; en effet UDP est le protocole de couche supérieure qui supporte le service ftp.

Assignons désormais cette ACL :

Router_2>enable

Router_2#configure terminal

Router_2#(config)#interface ethernet 0

Router_2#(config-if)#ip access-group 100 out

Router_2#configure terminal

Router_2#(config)#interface ethernet 0

Router_2#(config-if)#ip access-group 100 out

On remarque que l'ACL a été placée sur le routeur 2, au plus proche de la source. Les ACLs étendues nous permettent de spécifier l'adresse de destination, il est donc possible de bloquer au plus vite les paquets non désirés, et d'éviter qu'ils atteignent le routeur A , et donc de polluer la bande passante pour des paquets qui seront refusés.

Les ACL nommées :

Router_1(config)# access-list extended Stagiaire deny udp host 192.168.38.2 host 172.168.38.2 eq ftp

Router_1(config)# access-list Stagiaire permit ip any any

Router_1(config-if) ip access-group Stagiaire out

Router_1(config)# access-list Stagiaire permit ip any any

Router_1(config-if) ip access-group Stagiaire out

Vérifier ses ACLs :

Utilisez la commande show access-lists pour afficher le contenu de toutes les listes de contrôle d'accès.

Router_2>show access-lists

Extended IP access List 100

Deny udp host 192.168.0.1 host 172.168.38.2 eq ftp (0 matches)

Permit ip any any (0 matches)

Extended IP access List 100

Deny udp host 192.168.0.1 host 172.168.38.2 eq ftp (0 matches)

Permit ip any any (0 matches)

Utilisez la commande show access-lists suivie du nom ou du numéro d'une liste de contrôle d'accès pour afficher le contenu de cette liste d'accès.

Cisco_2501>show access-lists 1

Standard IP access list 1

1 deny 192.168.38.0 0.0.0.255 (0 matches)

1 permit any (0 matches)

Standard IP access list 1

1 deny 192.168.38.0 0.0.0.255 (0 matches)

1 permit any (0 matches)

Télécharger les fichiers