Capture de trames Ethernet

Objectif :

Analyser les trames Ethernet circulant dans un réseau en utilisant le logiciel Ethereal.

Définition Ethernet :

Protocole de communication sur réseau local très largement répandu, correspondant au standard 802.3 défini par l'association d'ingénieurs américains IEEE.

Outils utilisés : Ethereal

Ethereal est un analyseur de protocole de réseau pour Unix et Windows. Il examine les données à partir d'un réseau en direct ou à partir d'une capture de fichier sur disque. On peut ensuite naviguer interactivement sur les données capturées.

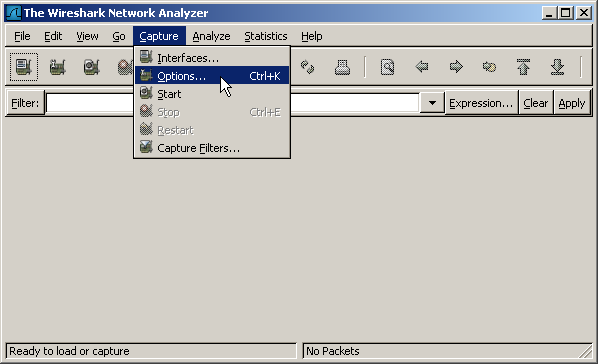

Principe d'utilisation :

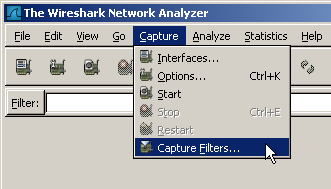

Il sagit de lancez une session de capture à l'aide du menu Capture. Cette session peut être interactive ou pas. En dautres termes, les paquets capturés peuvent être affichés au fur et à mesure ou à la fin de la capture. Pour lancer une session et capturer les paquets qui passent sur le réseau, il faut accéder au menu Capture puis cliquer sur option :

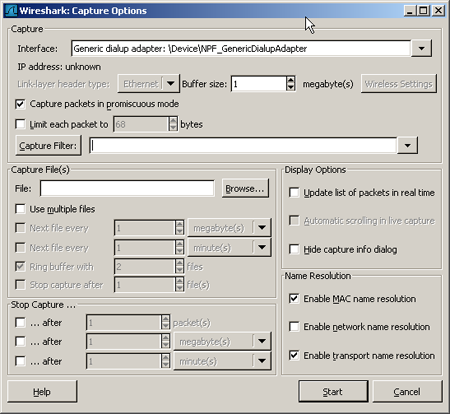

On doit avoir ceci :

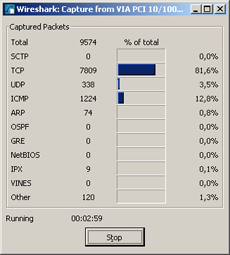

On choisit l'interface sur laquelle on voudrait écouter. Ensuite on active l'option Capture packets in promiscuous mode. En fait cette option permet à la carte réseau de lire et d'intercepter tout le trafic sur le réseau. Dans le cas contraire celle-ci n'interceptera que les trames qui lui sont destinées et ainsi on ne verra pas toutes les trames Multicast et Broadcast.Pour terminer on clique sur Start. La capture est en cours :

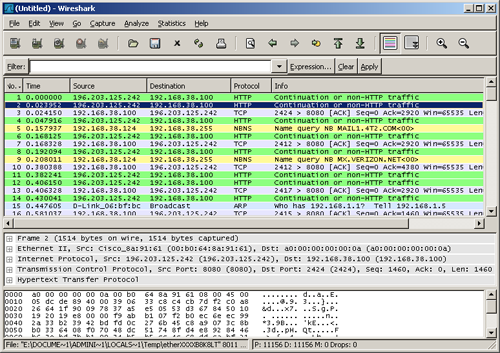

Pour arrêter la capture on clique sur Stop. Ethereal va alors afficher les trames aperçues par la carte réseau dans un format lisible. En voici un exemple :

La fenêtre est divisée en trois parties :

Dans la première partie on peut apercevoir toutes les trames que Ethereal a capturé. On y trouve donc les adresses IP des machines qui ont dialoguées entre elles. On y trouve également tous les protocoles utilisés lors de l'échange de ces données.

La deuxième partie de la fenêtre reprend ici une trame q'uon la déjà sélectionnée et la détaille soit dans les sept couches du modèles OSI ou dans les quatre couches du modèle IP. Cela dépend du type de trames et du protocole utilisé lors de l'envoi de celles-ci.

La troisième et dernière partie est une vision de la trame en codage hexadécimal. On peut par exemple apercevoir le code hexadécimal d'une adresse IP (adresse IP est représentée le plus souvent en binaire).

Détaillons maintenant la partie la plus intéressante qui est la première :

- La première colonne correspond au numéro de la trame.

- La deuxième colonne correspond au temps écoulé depuis le départ de la capture et l'arrivée de la trame.

- La troisième colonne correspond à l'adresse IP (source) ou nom de la machine émettrice.

- La quatrième colonne correspond à l'adresse IP (destination) ou nom de la machine réceptrice.

- La cinquième colonne correspond au protocole utilisé entre les deux machines.

- La sixième colonne correspond aux informations complémentaires.A noter que la quantité de trames capturées peut très vite devenir important en nombre notamment dans le cas de plusieurs communications établies en même temps lorsqu'on demande plusieurs sites web. C'est pourquoi nous allons voir comment filtrer ces trames.Avant de lancer la capture cliquez sur Capture puis Capture Filters.

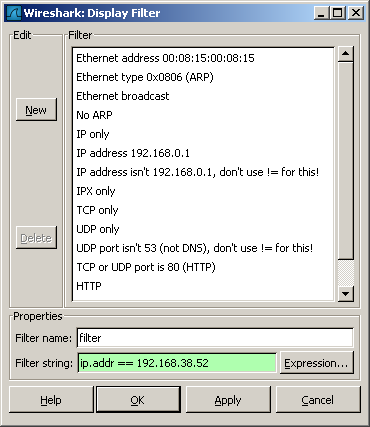

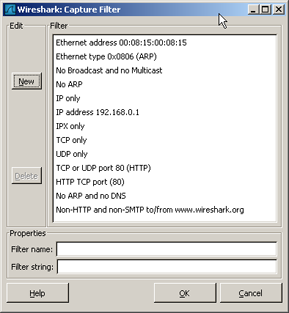

On doit avoir ceci :

On indique alors le nom du filtre (Filter name) et dans le champ Filter String on indique l'adresse IP de la machine avec laquelle on échange des trames puis on clique sur Save. Ensuite on reprend la même démarche tout en indiquant le nom du filtre qu'on l'a déjà crée.

Une autre méthode consiste à capturer toutes les trames dans un premier temps et de filtrer par la suite. L'avantage de cette solution est d'avoir toujours la capture de départ et d'y appliquer par la suite autant de filtres que l'on souhaite.

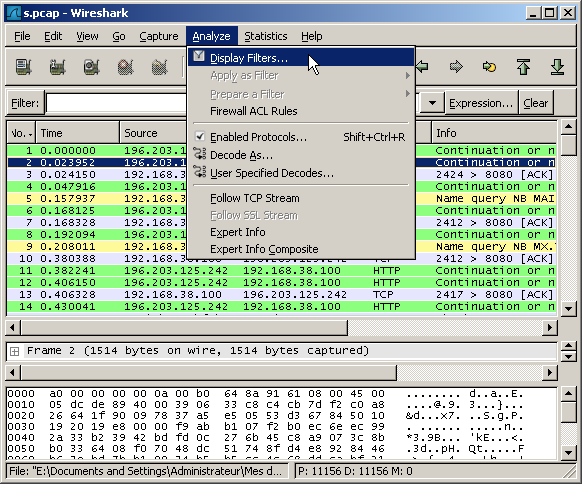

Pour cela après la capture de trames et dans le menu Analyse on clique sur Display Filters

On suit les mêmes étapes précédemment définies mais en indiquant l'adresse IP de notre machine

Pour terminer on clique sur Save.

On peut aboutir au même résultat en cliquant sur le champ Filter en haut de la fenêtre. Pour revenir à la capture initiale il suffit de cliquer sur le bouton Clear.

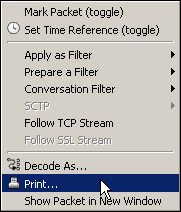

Voyons maintenant quelques options plus en détails. Par une simple clique droit sur l'une des trames on aura :

Une fonction intéressante est Follow TCP Stream. Elle permet à partir d'une IP sélectionnée (source ou destination) de suivre le dialogue "en clair" dans une fenêtre. La fonction Print, nous permet d'enregistrer sur un fichier toutes les informations sur une ou plusieurs trames, et ce sur les trois parties décrites plus haut.

Autres Logiciels :

WinDump :

Il permet de visualiser en temps réel le trafic réseau avec (ou sans) le contenu des paquets. Ecoute un réseau, un port, un protocole ou une composition des trois.

Netcat :

Cette utilitaire est surnommé "le couteau suisse du protocole TCP/IP" . En effet, c'est un simple outil en ligne de commande qui permet de lire et d'écrire au travers de connexions réseaux en utilisant TCP ou UDP. Son implémentation permet de l'utiliser seul ou par l'intermédiaire d'autres scripts (perl, shell...) ; mais en même temps il est tellement puissant qu'il peut être utilisé comme un débuggeur réseau ou comme un outil d'exploration. En effet, il supporte n'importe quel type de connexion dont on peut avoir besoin.

IP check :

IPCheck conjugue plusieurs outils réseaux, comme "Lookup", "Ping", "IP Scanner", "Port Scanner". Sa petite taille de 71 Kb est fort appréciable. Il réside dans la barre des tâches.

Port Explorer :

Port Explorer est un outil pointu et très simple à utiliser dans l'analyse et l'exploration des sockets. C'est d'ailleurs par sa conception un outil qui dès le départ à été conçu afin de donner une solution performante en terme de udp/tcp mapping. Il est compatible pour toute versions windows.

Avantages de Wireshark :

1-Disponible pour UNIX et Windows.

2-Capture en direct des données d'un paquet d'une interface du réseau.

3-Affichez des paquets avec l'information du protocole très détaillée.

4-Ouvre et enregistre les données du paquet capturé.

5-Importe et exporte les données d'un paquet depuis et vers dautres

6-programmes de capture

7-Filtre des paquets en s'appuyant sur plusieurs critères.

8-Recherche des paquets sur beaucoup de critères.

9-Crée plusieurs statistiques.

Limites de Wireshark :

Wireshark n'est pas un système de détection d'intrusion. Il ne vous préviendra pas quand quelqu'un de malhonnête ait accès au réseau. Cependant, si quelque chose d'étrange se passe, Wireshark peut vous aider à résoudre le problème.

Wireshark n'a pas de fonction de manipulation mais juste il se limite à superviser le réseau et en extraire des statistiques.